Graphviz hilft

Afterglow erzeugt eine Datei im Dot-Format, das sich mit den Graphviz-Tools in verschiedene Bildformate umwandeln lässt. Das Graphviz-Paket enthält

»dot«

, das hierarchische Diagramme erzeugt, während

»neato«

und

»fdp«

"Federmodelle" erzeugen. Das Tool

»twopi«

zeichnet Radial-,

»circo«

Kreisdiagramme.

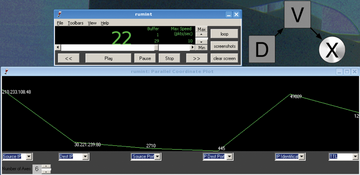

Rumint

Das Visualisierungsprogramm Rumint

[8]

von Greg Conti kann ohne Konversionsumwege direkt PCAP-Dateien einlesen und verarbeiten. Ein Beispiel der anonymisierten PCAP-Fils von Evilfingers soll Rumints Fähigkeiten veranschaulichen, die Datei

»anon_sid_2000032_2000033_5219_2001337.pcap«

. Der Snort-Alert in Zeile 6 von

Listing 4

, den diese PCAP auslöst, identifiziert den Schädling als Korgo.P, eine Variante von Korgo, auch als Padobot bekannt, ein alter Wurm, der die LSASS-Schwachstelle von Microsoft Windows aus dem Jahr 2004 ausnutzt. Laut entsprechender Meldung von F-Secure, auf die Zeile 7 verweist, kontaktiert der Wurm andere Rechner auf Port 445, exploitet die LSASS-Lücke und kopiert sich auf das Remote-System.

Listing 4

Korgo.pcap in Snort

Benennen Sie der Einfachheit halber die PCAP-Datei in

»korgo.pcap«

um und starten Rumint über das Davix-Menü. Laden Sie über

»File | Load PCAP Dataset«

die Capture-Daten. Danach klicken Sie auf

»View«

und wählen eine oder mehrere der sieben Optionen. Mein persönlicher Favorit ist die Ansicht

»Parallel Coordinate Plot«

mit sechs Achsen. Für dieses PCAP sind die Achsen so belegt: Quell-IP, Ziel-IP, TCP-Quell-Port, TCP-Ziel-Port, IP-ID und TTL.

Abbildung 4

gibt sofort Aufschluss über die Bedeutung der Snort-Alerts. Jedes Detail ist unmittelbar im Parallelkoordinaten-Plot von Frame 22 der PCAP ersichtlich. Die Source-Adresse

»210.233.108.48«

, Port 2710, verbindet sich mit der Zieladresse

»30.221.239.80«

, Port 445 (typisch für Malware, die Microsoft-RPC-Lücken ausnutzt). Die IP-ID 49809 und die TTL von 128 ist ebenfalls in der Rumint-Visualisierung zu erkennen, und zwar in der fünften und sechsten Achse.