Endlich sicher

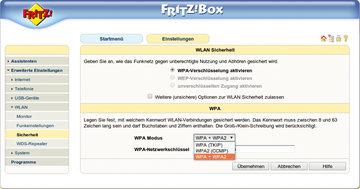

WPA kennt zwei Authentifizierungsmodi: Bei WPA-PSK (Pre-shared Key) gibt der Client bei der Anmeldung am Hotspot ein Passwort an, aus dem WPA einen 256 Bit langen Schlüssel generiert. Dieses WPA Personal genannte Verfahren kommt meist in kleineren WLANs zum Einsatz. Jeder Benutzer verwendet dabei also dasselbe Passwort. Abbildung 1 zeigt einen typischen WLAN-Router für ein Heimnetzwerk. Der gemeinsame Netzwerkschlüssel steht im entsprechenden Feld.

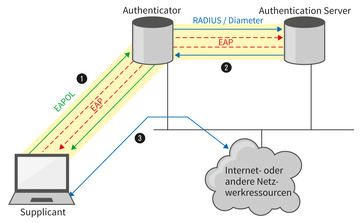

WPA Enterprise implementiert hingegen eine benutzerbezogene Autorisierung (siehe Artikel "Großer Radius" in dieser Ausgabe) nach dem IEEE-Standard 802.1X. Dabei sendet jeder Client einen Benutzernamen und ein persönliches Passwort an den WLAN-Hotspot. Dieser greift üblicherweise auf einen externen Radius-Server zurück, um die angegebenen Daten zu überprüfen. Abbildung 2 illustriert den Vorgang.

Abbildung 2: Bei WPA Enterprise (802.1X) verbindet sich der Client (Supplicant) mit dem Accesspoint, der den Benutzer beim Authentifizierungsserver verifiziert.

Abbildung 2: Bei WPA Enterprise (802.1X) verbindet sich der Client (Supplicant) mit dem Accesspoint, der den Benutzer beim Authentifizierungsserver verifiziert.

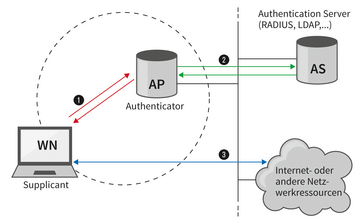

Die Authentifizierungsdaten leitet der WLAN-Hotspot gemäß des EAP-Standards (Extensible Authentication Protocol) weiter, zu diesem Zweck nutzt WPA Enterprise die Erweiterung EAPOL (EAP over LAN). Beim typischen WLAN-Setup dient der Hotspot dann als Netzwerkzugangsknoten (NAS, Network Access Service, Abbildung 3 ) für die Clients.

EAP selbst legt lediglich das Übertragungsformat der Anmeldedaten fest und geht nicht auf mögliche Mithörer ein. Damit die Benutzerdaten sicher ankommen, gelangen sie bei WPA Enterprise verschlüsselt zum Authentifizierungsserver. Dabei existieren theoretisch fünf Varianten, auch wenn in der Praxis nicht alle zum Einsatz kommen.

Als Erstes bildete gemäß Spezifikation EAP-TLS die Grundlage für WPA Enterprise. Es gilt immer noch als die sicherste Variante, denn es setzt in den meisten Implementationen sowohl auf der Server- als auch auf der Client-Seite ein Verschlüsselungszertifikat voraus. Ohne so ein Zertifikat helfen einem Einbrecher selbst ein gültiger Benutzername und Passwort eines Clients nicht. Das setzt jedoch auch eine vergleichsweise umständliche Ersteinrichtung eines Client-Rechners voraus, auf den der Nutzer sein Zertifikat kopieren muss, bevor er ins Netz kann.

EAP-TTLS macht das Zertifikat für den Client optional und baut einen Sicherheitsgewinn ein, indem der WLAN-Hotspot einen ebenfalls mit TLS verschlüsselten Tunnel zum Authentifizierungsserver einrichtet. Durch jenen fließen alle Daten für Außenstehende unlesbar – auch der Benutzername, den EAP-TLS im Klartext überträgt. Allerdings hat sich dieses Verfahren nicht etabliert, weil Microsofts Desktopbetriebssysteme es erst seit Windows 8 unterstützen.

Ebenfalls auf einen verschlüsselten Tunnel setzt das PEAP-Verfahren (Protected Extensible Authentication Protocol), entwickelt unter anderem von Cisco und Microsoft. Es definiert zunächst nur die Methode, EAP-Mechanismem aneinander zu koppeln. Den Tunnel zwischen WLAN-Hotspot und Authentifizierungsserver verschlüsselt PEAPv0 mit MSCHAPv2 (Microsoft's Challenge Handshake Authentication Protocol). PEAPv1 setzt dagegen auf EAP-GTC (EAP Generic Token Card); dieser Alleingang aus dem Hause Cisco konnte sich aber nicht etablieren. Microsoft verweigerte auch hier bei seinen Betriebssystemen lange die Unterstützung.

Empfehlungen

Trotz all der teils verwirrend benannten Abkürzungen lassen sich die Verschlüsselungstechniken übersichtlich zusammenfassen. Für den Weg zwischen Client und WLAN-Hotspot ist WPA oder WPA2 zuständig. WEP existiert zwar noch bei vielen Geräten, ist aber veraltet und bietet wenig mehr Schutz als eine unverschlüsselte Verbindung.

Für erhöhte Sicherheit empfiehlt sich dann WPA Enterprise. Dabei kommt neben der WPA-Verschlüsselung zwischen Client und WLAN-Hotspot zusätzlich ein verschlüsselter Tunnel zum Authentifizierungsserver zum Einsatz. Dieser benötigt ein Zertifikat, im Produktiveinsatz sollte es von einer vertrauenswürdigen Stelle signiert sein. Andernfalls erhält der Client eine Warnung. Ignoriert er diese, riskiert er eine Man-in-the-Middle-Attacke, bei der ein Angreifer das Zertifikat manipuliert.