Debian abhärten

Wasserdicht

Früher gab es in Debian und Ubuntu die sogenannten Harden-Tools. Diese dienten zum Abhärten beziehungsweise Absichern von Debian. Geblieben ist davon nur noch das Paket "harden-doc" [1] mit dem "Securing Debian Manual" [2]. Dieses enthält viele Hinweise dazu, wie Sie ein Debian-System absichern. Allerdings sind die Informationen nur eine grobe Richtschnur, denn die letzten Änderungen stammen vom Mai 2016 und die Hinweise sind für die aktuelle Debian-Version nicht mehr unbedingt gültig.

Insgesamt ist das Abhärten von Debian kein Hexenwerk. Es beginnt bereits vor der Installation: Ein Passwort im BIOS des Rechners sollte selbstverständlich sein, ein Bootloader-Passwort ebenso, um das Booten von CD oder Stick zu verhindern. Außerdem sollte der Benutzer ausschließlich solche Dienste installieren, die er auch einsetzen möchte. Ein System kann schließlich nur dann wirklich sicher sein, wenn keine Dienste nach außen angeboten werden. Das ist heutzutage jedoch kaum möglich, bedenken wir nur den Einsatz von Mail- oder Webservern.

Hier gilt es, zwischen Benutzbarkeit und Paranoia abzuwägen. Dazu haben Sie mehrere Möglichkeiten: Setzen Sie nur die Server ein, die Sie benötigen, sperren Sie die Ports von Diensten, die Sie nicht verwenden. Sichern Sie die Dienste so, dass nach einem erfolgreichen Angriff keine anderen Dienste in Mitleidenschaft gezogen werden, etwa durch eine chroot-Umgebung. Sichern Sie Benutzerkonten mit Quotas, ACLs und Zugriffsrechten ab. Verwenden Sie Tools, die Angriffe erkennen; in diesem Artikel stellen wir einige vor, mit denen Sie ein Debian-System auf Schwachpunkte testen und diese beheben.

Sicherheit beginnt vor der Installation

Vor einer Debian-Installation sollten Sie sich Gedanken über die Aufteilung der Partitionen machen. Bereiche wie "/home" und "/tmp", auf die Benutzer Schreibzugriff haben, platzieren Sie am besten auf einer eigenen Partition. So verhindern Sie, dass ein Nutzer das Root-Dateisystem kompromittieren und das gesamte System in einen instabilen Zustand bringen kann. Außerdem sollte der Bereich "/var" – und dabei insbesondere "/var/log" – auf einer eigenen Partition liegen, weil dieser automatisch mit Daten gefüllt wird.

Generell empfiehlt es sich unter Debian, dem "/var"-Bereich mehrere GByte an Platz bereitzustellen, da hier auch unter "/var/cache/apt/archives" Programmpakete abgelegt werden. Darüber hinaus liegen im Verzeichnis "/var/lib/dpkg" viele für das Paketmanagement benötigte Dateien. Die Verzeichnisse "/opt" oder "/usr/local", in denen Programme aus Nicht-Debian-Quellen installiert werden, sollten ebenfalls eigene Partitionen bekommen, damit sie bei einer Neuinstallation nicht überschrieben werden.

Schon während der Installation müssen Sie ein Passwort für den root-Benutzer eingeben. Passwörter können Sie beispielsweise mit dem Programm "pwgen" erzeugen. Außerdem müssen Sie ein Konto für einen Standardnutzer einrichten. Dieses Konto sollten Sie für alle Arbeiten nutzen und sich nur über dieses Konto anmelden. Erst von dort wechseln Sie für Systemaufgaben in einem Terminal oder auf der Konsole mit

»su«

in den Superuser-Modus. Nach Ende der Administrationsaufgaben wechseln Sie mit

»exit«

zurück zum Standardnutzer.

Unterstützung beim Absichern bekommen Sie übrigens auch vom Debian-Team. Sicherheitslücken beseitigen die Paketverantwortlichen meist sehr schnell und stellen aktualisierte Versionen der Pakete auf den FTP-Servern bereit. Um die aktuellen Sicherheitsupdates zu installieren, muss folgende Zeile in der Datei "/etc/apt/sources.list" stehen:

deb http://security.debian.org/ stable/updates main contrib non-free

Mit dem Befehl

»apt-get update«

laden Sie die Paketquellen der "sources.list"-Datei neu, während

»apt-get upgrade«

das System aktualisiert. Unter [3] können Sie übrigens die Mailingliste des Teams abonnieren. Dort informiert das Security-Team über Sicherheitslücken und Bugfixes. Alternativ können Sie auch eine Mail an "debian-security-announce-request@lists.

debian.org" mit dem Wort "subscribe" im Betreff der E-Mail schicken.

Bootloader-Passwort

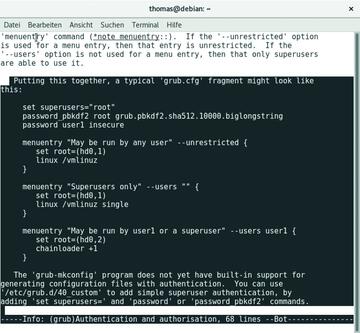

Unter Linux lässt sich am Bootprompt eine Administrator-Shell starten. Um das zu verhindern, setzen Sie Passwörter oder Zugriffseinschränkungen für den Bootloader GRUB2 in der Datei "/etc/default/grub". GRUB2 können Sie mithilfe der Parameter "password", "password_pbkdf2" und "super-users" absichern. Das Vorgehen beschreibt das Manual, das Sie mit

»info -f grub«

starten. Hinweise zu den Parametern und wie Sie diese verwenden, finden Sie im Bereich "Security – Authentication and authorisation". Nach dem Editieren müssen Sie noch mit dem Befehl

»update-grub«

die Konfiguration des Bootloaders aktualisieren.