Weitere CLI-Tools

Die oben gezeigte Basis-Installation geht stillschweigend davon aus, dass FreeIPA mit einer neu eingerichteten und eigenständigen Root-CA arbeitet. Es ist im Zuge der Installation aber mit der Option

»-external-ca«

auch möglich, eine Third-Party-CA einzubinden. Zum Installieren von Replicas steht das Kommando

»ipa-replica-install«

zur Verfügung. Das erwartet allerdings das Übergeben eines verschlüsselten Konfigurations-Archives, das zuvor auf dem Master erzeugt wird, wobei die Adresse und die FQDN des Replica-Servers anzugeben ist. Das auf dem Master einzugebende Kommando lautet

»ipa-replica-prepare <fqdn-replica-server> --ip-adress <ip-adresse-replica-server«

. Das Kommando spuckt die Konfigurationsdatei

»/var/lib/ipa/replica-info-Domainname.de.gpg«

aus, die beim Aufsetzen des Replica-Servers mit

»ipa-replica-install«

mit der Option

»-setup-ca«

an diesen übergeben werden kann.

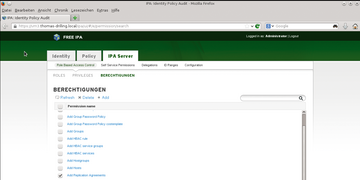

Der Replica-Server ist dann zwar einsatzbereit, hat aber noch keine Daten und muss außerdem noch dazu bewegt werden, den zuständigen Master zu replizieren. Dazu ist im Rahmen der rollenbasierten Berechtigungssteuerung die Rolle

»Add Replication Agreements«

erforderlich (

Abbildung 7

). Für das initiale Übertragen des Directory muss der Admin einmalig durch einen Export des LDAP-Backends sorgen.

Wer FreeIPA wieder loswerden will, schickt ein beherztes

»ipa-server-install -uninstall«

auf die Reise, was nach dem obligatorischen Sicherheitshinweis sämtliche veränderten Konfigurationsdateien wieder in den Urzustand versetzt.

Fazit

FreeIPA ist weit mehr als die Summe der Teile 389-DS (LDAP), Kerberos und BIND. In Linux- und Unix-Umgebungen bietet es eine vollständig Domänen-basierte Netzwerkverwaltung einschließlich Identity-Management nach dem Vorbild eines Active Directory oder Novell eDirectory. Mit Vertrauensstellungen zum Active Directory lassen sich auch heterogene Strukturen verwalten, wobei alle Bausteine wie ein Räderwerk zusammenarbeiten. Derartige Szenarien sind zwar auch im Unix-Umfeld nicht unbedingt revolutionär (Stichwort NIS) und LDAP lässt sich theoretisch sogar ohne Kerberos für eine Authentifizierung verwenden. FreeIPA funktioniert aber als Framework aufeinander abgestimmter Komponenten. Das erlaubt den Aufbau eines umfassenden Identity- und Infrastruktur-Management-Systems, das einen zentral verwalteten Betrieb sämtlicher Rechner und Dienste in einer FreeIPA-Domäne über eine webbasierte Administrationsoberfläche ermöglicht.

FreeIPA ist allerdings derzeit vorrangig für den Betrieb im Red-Hat-Umfeld ausgelegt. So enthält ein FreeIPA-Benutzerkonto beispielsweise unter anderem auch Informationen über die SELinux-Rolle, die der betreffende Nutzer beim Zugriff auf eine bestimmte Ressource erhält – eine Möglichkeit, die ein manuell konfiguriertes LDAP-basiertes Login nicht bieten könnte. Es lohnt sich daher, sich intensiver mit FreeIPA auseinanderzusetzen, denn das freie Identity-Policy-and-Audit-System wird eine zentrale Rolle in der kommenden Version von Red Hat Enterprise Linux 7 spielen und damit Vertrauensstellungen zu einem Active Directory erlauben.

Infos

- Heimdal-Kerberos: http://www.h5l.org/

- MIT_Kerberos: http://web.mit.edu/kerberos/www/

- Thomas Drilling, Linux-Small-Business-Server mit deutschen Wurzeln, ADMIN 11/2013: http://www.admin-magazin.de/Das-Heft/2013/11/Linux-Small-Business-Server-mit-deutschen-Wurzeln/

- FreeIPA: http://www.freeipa.org/page/Main_Page

- Alex Davies , Alessandro Orsaria, Ein virtuelles Directory mit dem Fedora 389 Directory Server aufsetzen, ADMIN 06/2011: http://www.admin-magazin.de/Das-Heft/2011/06/Ein-virtuelles-Directory-mit-dem-Fedora-389-Directory-Server-aufsetzen/

- Dogtag: http://pki.fedoraproject.org/wiki/PKI_Main_Page

- Thorsten Scherf, Der System Security Services Daemon, ADMIN 03/2012: http://www.admin-magazin.de/Das-Heft/2012/03/Der-System-Security-Services-Daemon

- FreeIPA Dokumentation: http://docs.fedoraproject.org/en-US/Fedora/18/html/FreeIPA_Guide/index.html

- FreeIPA Sourcen: http://freeipa.org/downloads/src/freeipa-3.3.3.tar.gz