Know-how: Methoden der E-Mail-Verschlüsselung im Vergleich

Duell um die Sicherheit

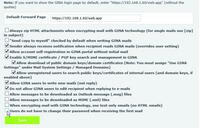

Im ersten Schritt werfen wir ein Auge auf klassische Methoden der E-Mail-Verschlüsselung mit S/MIME und PGP, untersuchen deren Stärken und Schwächen und anschließend Alternativen.

Klassische E-Mail-Verschlüsselung

Voraussetzung für die Verschlüsselung von E-Mails mittels S/MIME und PGP ist, dass sich beide Seiten ein Schüsselpaar (öffentlichen und privaten Schlüssel) beschaffen, jeweils ihre öffentlichen Schlüssel untereinander austauschen und in ihr E-Mail-System integrieren. Da S/MIME und PGP nicht miteinander kompatibel sind, müssen die Schlüssel beider Seiten der gleichen Technologie angehören.

Der Schlüsselaustausch kann direkt zwischen den Benutzern passieren, was eine durchgängige Verschlüsselung zwischen den beiden Teilnehmern gewährleistet. Im

...Der komplette Artikel ist nur für Abonnenten des ADMIN Archiv-Abos verfügbar.